7 Fakta iMessage PQ3 Kriptografi Kuat, Gak Bisa Dibaca NSA

Dunia privasi digital baru saja mendapat kabar gembira. Apple mengumumkan pembaruan keamanan terbesar untuk layanan pesannya.

Pembaruan ini memperkenalkan sebuah protokol revolusioner bernama PQ3. Teknologi ini dirancang untuk masa depan, menghadapi ancaman komputer kuantum.

Protokol baru ini menawarkan enkripsi yang sangat tangguh. Ia memberikan pertahanan ekstensif bahkan terhadap serangan paling canggih sekalipun.

Ini adalah sistem pesan pertama yang mencapai Level 3 keamanan. Tingkat ini merupakan yang tertinggi dalam spektrum perlindungan untuk aplikasi percakapan.

Menurut pengembangnya, properti keamanan yang ditawarkan adalah yang terkuat di dunia untuk protokol berskala besar. Artikel ini akan mengupas tujuh fakta menarik di balik terobosan ini.

Poin Penting

- Apple meluncurkan pembaruan keamanan kriptografi paling signifikan untuk layanan pesannya.

- Protokol baru yang diperkenalkan bernama PQ3, sebuah standar kriptografi pasca-kuantum.

- Teknologi ini menetapkan standar baru untuk pesan aman ujung-ke-ujung.

- PQ3 menawarkan enkripsi tahan kompromi dan pertahanan kuat terhadap serangan kuantum.

- Ini merupakan protokol pesan pertama yang mencapai “Level 3 security”, level tertinggi keamanan.

- Protokol ini diklaim memiliki properti keamanan terkuat dibandingkan aplikasi pesan berskala besar lainnya.

- Pembahasan akan mengungkap bagaimana teknologi ini melindungi privasi pengguna secara mendalam.

Pengantar: Revolusi Keamanan iMessage dengan PQ3

Perjalanan panjang menuju keamanan digital yang lebih tangguh kini mencapai babak baru yang revolusioner.

Layanan pesan Apple meluncur pada 2011 dengan sebuah terobosan. Ia menjadi aplikasi messaging pertama yang menyediakan enkripsi ujung-ke-ujung secara default untuk semua pengguna.

Selama bertahun-tahun, fondasi cryptography ini terus ditingkatkan. Pembaruan signifikan terjadi pada 2019.

Saat itu, protocol keamanannya ditingkatkan dengan beralih dari RSA ke Elliptic Curve Cryptography (ECC). Perubahan ini memberikan performa dan perlindungan yang lebih baik.

Kunci enkripsi juga dilindungi lebih ketat di dalam perangkat oleh Secure Enclave.

Namun, dunia keamanan tidak pernah statis. Ancaman baru muncul dari horizon teknologi: quantum computing.

Menyadari hal ini, komunitas ahli cryptography global telah bekerja keras. Mereka mengembangkan apa yang disebut post-quantum cryptography (PQC).

Post-quantum cryptography adalah sekumpulan algoritma kunci publik baru. Ia dirancang khusus untuk tetap aman dari serangan quantum computers di masa depan.

Yang menarik, algoritma ini tidak membutuhkan komputer kuantum untuk berjalan. Ia dapat diimplementasikan pada jaringan dan perangkat yang kita gunakan today.

Pembaruan terbaru yang dibahas di sini mewakili lompatan besar berikutnya. Ini bukan sekadar upgrade tambahan, tetapi perubahan mendasar dalam pendekatan.

Dengan membawa technology PQC ke dalam inti protocol-nya, perlindungan pesan dinaikkan ke level yang benar-benar baru. Sebuah revolusi keamanan sedang berlangsung.

Lalu, seperti apa sebenarnya ancaman dari komputer kuantum itu? Mari kita selidiki lebih dalam.

Ancaman Baru di Horizon: Komputer Kuantum dan “Harvest Now, Decrypt Later”

Bayangkan sebuah teknologi yang mampu memecahkan kode rahasia yang selama ini dianggap tak tertembus dalam hitungan menit. Itulah janji sekaligus ancaman dari quantum computing.

Komputer masa depan ini beroperasi dengan prinsip yang sangat berbeda dari computers biasa kita. Mereka menggunakan qubit, yang bisa berada di banyak keadaan sekaligus.

Kemampuan ini memberi mereka kekuatan super untuk memecahkan masalah tertentu. Salah satunya adalah masalah matematika di balik sistem enkripsi populer hari ini.

Algoritma seperti Shor bisa dijalankan oleh quantum computers. Algoritma ini dapat dengan cepat memecahkan kode RSA dan ECC yang melindungi banyak data sensitif kita.

Apa Itu “Harvest Now, Decrypt Later”?

Mesin kuantum praktis mungkin masih butuh years lagi. Namun, ancamannya sudah nyata hari ini.

Bayangkan seorang penyerang mengumpulkan semua surat tersegel Anda. Mereka tidak bisa membukanya sekarang, karena kuncinya aman.

Tapi mereka menyimpannya di gudang yang sangat besar. Mereka menunggu sampai suatu hari nanti mereka menemukan alat pembuka segel super.

Itulah analogi dari skenario “Harvest Now, Decrypt Later“. Penyerang mengumpulkan data terenkripsi sekarang.

Mereka menyimpannya untuk dianalisis nanti. Tujuannya adalah ketika quantum computers yang cukup kuat tersedia, mereka akan membongkar semua rahasia itu.

Biaya penyimpanan data modern yang semakin murah membuat skenario ini sangat mungkin. Organisasi besar dengan sumber daya melimpah bisa melakukannya dengan mudah.

Post-Quantum Cryptography (PQC): Solusi untuk Ancaman Masa Depan

Untuk melawan threat ini, para ahli mengembangkan solusi baru. Namanya adalah Post-Quantum Cryptography atau PQC.

PQC adalah sekumpulan algoritma baru. Mereka dirancang khusus agar tetap aman dari serangan quantum computing di masa depan.

Yang menarik, algoritma PQC tidak memerlukan quantum computer untuk berjalan. Mereka dapat dijalankan di computers klasik yang kita gunakan saat ini.

Ini adalah persiapan yang cerdas. Kita membangun pertahanan untuk masa depan dengan teknologi yang tersedia sekarang.

Berikut adalah perbandingan mendasar antara kriptografi klasik dan pendekatan pasca-kuantum:

| Aspek | Kriptografi Klasik (RSA, ECC) | Post-Quantum Cryptography (PQC) |

|---|---|---|

| Dasar Keamanan | Berdasarkan kesulitan memfaktorkan bilangan besar atau masalah logaritma diskrit. | Berdasarkan masalah matematika lain yang dianggap sulit bagi komputer kuantum, seperti kisi-lattice atau kode. |

| Ketahanan terhadap Komputer Kuantum | Rentan terhadap algoritma seperti Shor yang berjalan di komputer kuantum. | Dirancang untuk tetap aman dari serangan berbasis komputer kuantum yang diketahui. |

| Kebutuhan Perangkat Khusus | Tidak perlu, berjalan di komputer biasa. | Tidak perlu, juga berjalan di komputer biasa saat ini. |

| Tujuan Utama | Melindungi data dari serangan komputasi klasik. | Melindungi data dari serangan komputasi klasik DAN kuantum di masa depan. |

| Status | Digunakan secara luas selama beberapa dekade. | Sedang dalam proses standardisasi dan adopsi awal. |

Oleh karena itu, beralih ke encryption pasca-kuantum bukanlah pilihan, melainkan keharusan. Perlindungan harus dibangun sebelum ancaman itu benar-benar tiba.

Inilah alasan mendasar mengapa industri teknologi mulai bergerak sekarang. Masa depan privasi digital bergantung pada langkah proaktif ini.

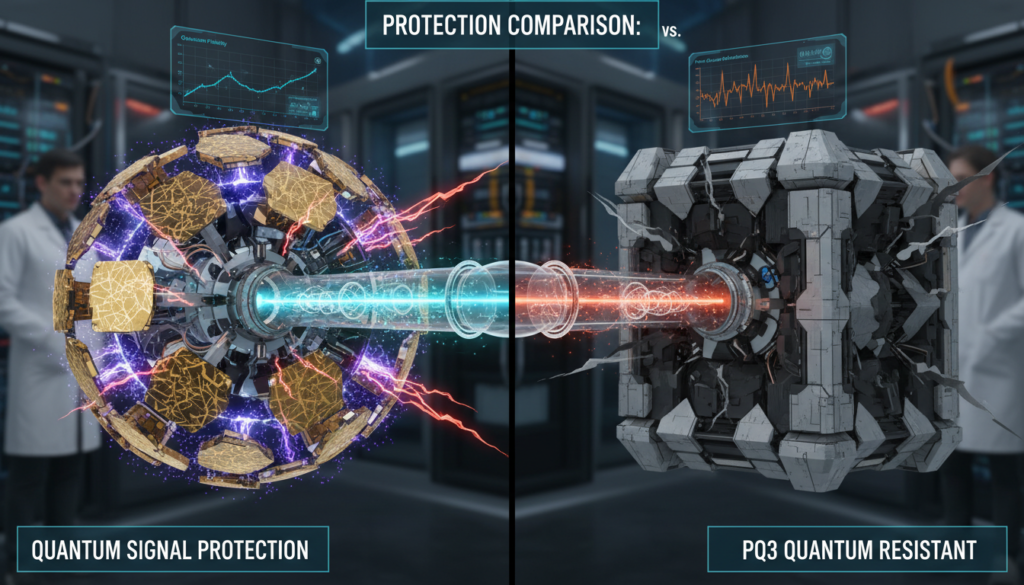

Level Keamanan Pesan: Dari Basi Hingga Quantum-Resistant

Bagaimana cara kita tahu seberapa aman sebuah platform pesan? Sebuah spektrum level keamanan dapat memberikan jawabannya.

Untuk memudahkan perbandingan, para ahli sering menggunakan kerangka kerja bertingkat. Kerangka ini mengukur sejauh mana sebuah protocol percakapan dapat mengurangi berbagai jenis serangan.

Spektrum ini berkembang dari yang paling dasar hingga yang paling tangguh. Mari kita telusuri setiap tingkatannya.

- Level 0: Tanpa Perlindungan Dasar. Banyak aplikasi messaging tradisional berada di sini. Tidak ada encryption ujung-ke-ujung (end-to-end) secara default. Data Anda bisa dibaca oleh penyedia layanan atau pihak lain yang menyusup.

- Level 1: Enkripsi Standar. Ini adalah standar industri saat ini. Aplikasi seperti WhatsApp dan layanan pesan Apple sebelum pembaruan terbaru masuk kategori ini. Percakapan dienkripsi dari end ke end, tetapi hanya menggunakan kriptografi klasik yang rentan terhadap komputer kuantum di masa depan.

- Level 2: Perlindungan Kuantum di Awal. Signal adalah pelopor di level ini dengan protokol PQXDH-nya. Ia menambahkan algoritma pasca-kuantum hanya pada tahap pembentukan kunci awal percakapan. Keamanan terhadap serangan kuantum hanya bertahan jika kunci percakapan tidak pernah bocor.

- Level 3: Pertahanan Kuantum Berkelanjutan. Ini adalah puncak dari spektrum keamanan. Sebuah system di level ini tidak hanya mengamankan pembukaan percakapan, tetapi juga setiap pertukaran pesan berikutnya dengan algoritma tahan kuantum. Lebih penting lagi, ia memiliki kemampuan untuk “sembuh” dengan cepat jika suatu kunci dikompromikan.

Pencapaian Level 3 bukanlah hal sederhana. Ini membutuhkan pendekatan security yang komprehensif dan integrasi mendalam ke dalam inti protokol.

Bukan sekadar menambahkan algoritma baru di awal, tetapi merancang ulang bagaimana percakapan tetap aman dari waktu ke waktu. Tabel berikut merangkum perbedaan mendasar keempat level tersebut:

| Level Keamanan | Enkripsi Ujung-ke-Ujung Default | Proteksi terhadap Komputer Kuantum | Kemampuan Pemulihan (Rekeying) | Contoh |

|---|---|---|---|---|

| Level 0 | Tidak | Tidak | Tidak | SMS Tradisional, beberapa aplikasi pesan sosial lawas |

| Level 1 | Ya | Tidak | Terbatas | WhatsApp, Telegram (chat pribadi non-Cloud), iMessage (sebelum pembaruan) |

| Level 2 | Ya | Ya (hanya pada inisiasi) | Terbatas | Signal dengan PQXDH |

| Level 3 | Ya | Ya (berkelanjutan) | Ya (otomatis dan cepat) | Layanan pesan Apple dengan protokol terbaru |

Menaikkan standar dari Level 1 ke Level 2 adalah lompatan signifikan. Namun, melompat ke Level 3 adalah terobosan yang berbeda.

Ini menetapkan tolok ukur baru untuk messaging yang aman. Perlindungan tidak lagi hanya untuk hari ini, tetapi dirancang untuk dekade mendatang.

Penerapan teknologi semacam ini dilakukan secara bertahap dan kompatibel dengan berbagai perangkat Apple generasi. Tujuannya jelas: memberikan fondasi keamanan yang paling teguh bagi setiap percakapan pengguna.

iMessage PQ3 Kriptografi Kuat NSA: Mencapai Level 3 Security

Tingkat keamanan tertinggi bukan lagi angan-angan, tetapi kenyataan yang dihadirkan untuk miliaran pengguna. Puncak spektrum pertahanan yang kita bahas sebelumnya kini telah diraih oleh sebuah layanan pesan global.

Pembaruan fundamental ini, yang disebut pq3, adalah yang pertama mencapai Level 3 secara luas. Ini bukan sekadar update tambahan, tetapi perubahan mendasar dalam protocol inti.

Kompromi pada Kunci? Sistem Bisa “Sembuh Sendiri”

Inti dari Level 3 adalah perlindungan yang berkelanjutan dan tangguh. Algoritma tahan kuantum digunakan sejak awal percakapan hingga setiap pesan yang dikirim setelahnya.

Yang lebih revolusioner adalah kemampuannya untuk self-heal atau menyembuhkan diri sendiri. Bayangkan jika sebuah key rahasia berhasil dicuri oleh penyerang.

Pada sistem lama, seluruh percakapan bisa terbongkar. Protokol baru ini memiliki mekanisme pemulihan otomatis yang cerdas.

Ia secara berkala menghasilkan dan menggunakan keys enkripsi yang baru. Jika sebuah kunci lama dikompromikan, kerusakannya hanya terbatas pada segmen percakapan tertentu.

Percakapan akan dengan cepat “sembuh” dan kembali aman untuk pesan-pesan selanjutnya. Mekanisme rekeying periodik ini adalah jantung dari ketahanannya.

Berikut adalah apa yang membuat Level 3 begitu istimewa:

- Perlindungan Kuantum Penuh: Enkripsi pasca-kuantum melindungi baik saat memulai chat maupun selama percakapan berlangsung.

- Pembatasan Kerusakan: Kompromi satu key tidak membuka akses ke seluruh riwayat percakapan. Eksposur sangat terbatas.

- Pemulihan Otomatis: Sistem secara proaktif memperbarui keys-nya, mengembalikan keamanan tanpa perlu campur tangan pengguna.

Kemampuan ini berarti bahwa untuk melindungi percakapan dengan baik, keys harus terus berubah. Tujuannya adalah membatasi apa yang bisa dilihat penyerang jika mereka berhasil mencuri satu kunci pada satu waktu.

Inilah mengapa klaim “kriptografi kuat” menjadi relevan. Bahkan jika suatu pihak berhasil mengekstrak kunci, nilai mereka akan segera pudar.

Pertahanan berlapis dan kemampuan regenerasi ini menciptakan penghalang yang sangat tinggi. Ancawan dari computers masa depan pun dihadapi dengan pendekatan dinamis.

Teknologi ini dirancang untuk dunia today, di mana ancaman bisa datang dari computer klasik maupun kuantum di masa depan. Setiap perubahan dalam percakapan dilindungi dengan fondasi yang diperbarui.

Detail teknis tentang bagaimana protocol ini dibangun akan kita bahas selanjutnya. Desain hybrid-nya menggandakan lapisan keamanan untuk hasil yang optimal.

Mengintip Desain PQ3: Hybrid dan Ratcheting

Pendekatan hybrid dan mekanisme ratcheting menjadi jantung dari terobosan keamanan ini. Untuk mencapai Level 3, tidak cukup hanya menambal sistem lama.

Diperlukan arsitektur yang dibangun dari fondasi baru. Arsitektur ini menggabungkan yang terbaik dari dua dunia kriptografi.

Ini memastikan perlindungan tetap solid hari ini dan esok. Mari kita selami dua pilar desain utama ini.

Desain Hybrid: Menggandakan Lapisan Keamanan

Protokol baru ini tidak membuang teknologi yang sudah teruji. Sebaliknya, ia mengadopsi pendekatan hybrid yang cerdas.

Lapisan pertama tetap menggunakan Elliptic Curve Cryptography (ECC). Algoritma ini telah menjadi standar emas untuk encryption selama bertahun-tahun.

Lapisan kedua menambahkan algoritma pasca-kuantum baru, yaitu Kyber. Kyber dipilih karena ketahanannya terhadap ancaman dari quantum computing.

Kedua lapisan ini bekerja sama sejak awal percakapan. Mereka juga aktif selama proses rekeying atau pembaruan kunci.

Desain ini bersifat aditif. Artinya, keamanan baru hanya menambah, tidak mengurangi kekuatan yang sudah ada.

Untuk membongkar percakapan, penyerang harus memecahkan kedua lapisan sekaligus. Mereka harus menaklukkan ECC klasik dan primitif pasca-kuantum.

Bayangkan seperti mengunci peti harta dengan dua gembok yang berbeda. Satu gembok sangat tangguh terhadap alat konvensional.

Gembok lainnya dirancang khusus untuk menahan alat pemotong masa depan. Peretas perlu membuka keduanya untuk mendapatkan isinya.

Strategi ini memberikan jaminan yang sangat tinggi. Bahkan jika satu algoritma ditemukan memiliki kelemahan di masa depan, lapisan lainnya masih berdiri.

Double Ratchet ala Signal dengan Sentuhan Apple

Kekuatan dinamis protokol ini datang dari mekanisme ratcheting. Konsep ini terinspirasi dari protokol Signal yang terkenal aman.

Ratcheting atau penggembokan adalah proses memperbarui state kunci secara teratur. Tujuannya adalah membatasi kerusakan jika satu kunci bocor.

Protokol ini menggabungkan tiga jenis ratchet untuk hasil optimal. Setiap jenis memiliki peran khusus dalam melindungi percakapan.

Pertama, ada symmetric ratchet. Ratchet ini bertanggung jawab untuk forward secrecy.

Ia menurunkan kunci unik untuk setiap pesan individual. Setelah pesan didekripsi, kunci tersebut segera dihapus.

Jika kunci sesi dicuri, pesan lama tetap tidak bisa dibaca. Perlindungan ini sangat penting untuk riwayat percakapan.

Kedua, ECDH ratchet melindungi pesan masa depan. Ia memperbarui sesi percakapan dengan entropy baru dari pertukaran kunci Diffie-Hellman berbasis Elliptic Curve.

Setiap kali pengguna saling membalas, ratchet ini memutar dan menghasilkan kunci baru. Ini membuat masa depan percakapan tetap terlindungi.

Di sinilah sentuhan Apple muncul. Perusahaan menambahkan komponen pasca-kuantum baru ke dalam proses ratcheting ini.

Komponen ini dimasukkan ke dalam derivasi kunci simetris awal. Ia kemudian mengalir melalui seluruh protocol double ratchet.

Berbeda dengan pendekatan lain yang hanya menambahkan proteksi kuantum di awal, di sini perlindungan itu berkelanjutan. Setiap perubahan dalam percakapan mendapatkan lapisan pertahanan ekstra.

Desain ini memungkinkan pemulihan yang cepat dari kompromi kunci. Ia juga membatasi jumlah pesan yang bisa diekspos jika terjadi kebocoran.

Dengan membangun di atas fondasi yang sudah terbukti, Apple menambahkan inovasi yang ditujukan untuk ancaman masa depan. Hasilnya adalah sebuah platform messaging dengan authentication dan keamanan yang ditingkatkan secara fundamental.

Kunci dan Sertifikat: Pondasi Kriptografi iMessage

Untuk memastikan hanya penerima yang dituju yang bisa membaca, setiap perangkat membangun identitas kriptografis yang unik.

Identitas ini seperti KTP digital yang sangat aman. Proses authentication atau verifikasi identitas menjadi langkah pertama yang krusial.

Setiap perangkat yang mendukung pembaruan terbaru mendaftarkan dua keys publik utama. Kunci pertama adalah kunci publik Kyber-1024, yang merupakan bagian dari standar pasca-kuantum.

Kunci kedua adalah kunci publik Elliptic Curve P-256, sebuah standar klasik yang telah teruji. Keduanya bekerja sama sebagai fondasi cryptography hybrid.

Kunci enkripsi publik ini tidak berdiri sendiri. Mereka harus ditandatangani untuk membuktikan keasliannya.

Proses penandatanganan menggunakan algoritma ECDSA. Kunci authentication P-256 yang digunakan berasal dari Secure Enclave perangkat.

Secure Enclave adalah chip khusus di perangkat Apple. Ia bertugas menghasilkan dan menyimpan keys rahasia dengan tingkat security tertinggi.

Bundel kunci yang sudah ditandatangani ini juga dilengkapi stempel waktu. Stempel ini membatasi masa berlaku kunci tersebut.

Mengapa stempel waktu penting? Ia mencegah penggunaan kunci lama yang mungkin sudah tidak aman.

Jika sebuah key kadaluarsa, sistem akan menolaknya. Ini memaksa pembaruan ke kunci yang lebih segar dan aman.

Namun, rantai kepercayaan tidak berhenti di situ. Kunci authentication perangkat itu sendiri juga perlu diverifikasi.

Verifikasi dilakukan oleh kunci akun tingkat tinggi yang disebut Contact Key Verification. Kunci ini menandatangani kunci autentikasi perangkat.

Proses ini menciptakan rantai sertifikat yang kuat. Rantai ini memastikan bahwa setiap message hanya bisa didekripsi oleh pemilik perangkat yang sah.

Penyerang dengan computers canggih pun akan kesulitan memalsukan identitas ini.

Lalu, bagaimana pengirim memvalidasi bundel kunci penerima? Semua proses verifikasi terjadi melalui Identity Directory Service (IDS) Apple.

Ketika Anda mengirim pesan, perangkat Anda meminta bundel kunci terbaru penerima dari IDS. Platform ini bertindak sebagai direktori terpercaya.

Perangkat Anda kemudian memverifikasi setiap tanda tangan dalam rantai sertifikat. Mulai dari tanda tangan Contact Key Verification hingga kunci enkripsi publik.

Jika semua tanda tangan valid dan stempel waktu masih segar, kunci tersebut diterima. Proses ini otomatis dan terjadi dalam sekejap.

Mekanisme canggih ini juga melindungi dari serangan downgrade. Dalam serangan ini, penyerang mencoba memaksa komunikasi menggunakan protocol lama yang lebih lemah.

Sistem akan mendeteksi dan menolak jika versi encryption yang didukung tidak memadai. Perlindungan ini menjaga standar keamanan tetap tinggi.

Fondasi yang kuat inilah yang memungkinkan keamanan berkelanjutan. Setiap detail dalam rantai kepercayaan dirancang untuk ketangguhan maksimal.

Dengan pondasi ini, percakapan dapat dilindungi secara dinamis. Kunci-kunci dapat diperbarui secara berkala untuk membatasi risiko.

Pembaruan berkala atau rekeying adalah langkah logis berikutnya. Ia membangun di atas fondasi kunci dan sertifikat yang sudah kita pahami.

Rekeying Quantum: Membatasi Kerusakan Setiap 50 Pesan

Perlindungan berkelanjutan membutuhkan lebih dari sekadar enkripsi awal yang kuat. Ia memerlukan sistem yang secara aktif memperbarui pertahanannya seiring waktu.

Inilah konsep di balik rekeying atau pembaruan key. Proses ini adalah jantung dari kemampuan “sembuh sendiri” yang telah dibahas.

Dalam protokol terbaru, materi key publik segar dikirimkan langsung bersama pesan terenkripsi. Mekanisme in-band ini memastikan pembaruan terjadi tanpa gangguan percakapan.

Setiap kali perangkat saling merespons, key publik ECDH baru ditransmisikan. Ini menjaga keamanan klasik tetap pada tingkat tertinggi.

Mengapa Tidak Setiap Pesan?

Pertanyaan wajar muncul: mengapa tidak memperbarui key pasca-kuantum dengan setiap message? Jawabannya terletak pada pertimbangan praktis dunia nyata.

Key pasca-kuantum seperti Kyber memiliki ukuran yang jauh lebih besar dibandingkan key klasik. Mengirimkannya dengan setiap pesan akan membebani bandwidth secara signifikan.

Protokol ini dirancang untuk menyeimbangkan berbagai faktor. Keamanan maksimal harus berjalan berdampingan dengan pengalaman pengguna yang mulus.

Oleh karena itu, sistem menggunakan kondisi rekeying yang cerdas. Tujuannya adalah mencapai titik optimal antara perlindungan dan kepraktisan.

Berikut adalah alasan utama interval sekitar 50 pesan:

- Ukuran Data: Key pasca-kuantum bisa beberapa kali lebih besar dari key ECC. Mengirimnya terlalu sering akan meningkatkan ukuran rata-rata message di jaringan.

- Konektivitas Terbatas: Di area dengan sinyal lemah atau kuota data terbatas, messages yang terlalu besar akan menjadi masalah. Desain ini melestarikan pengalaman pengguna.

- Kapasitas Infrastruktur: Server harus menangani miliaran pesan global setiap hari. Volume tambahan dari key besar yang konstan dapat membebani kapasitas.

- Keamanan yang Cukup: Pembaruan setiap 50 epoch (sekumpulan pesan) masih membatasi kerusakan secara dramatis jika suatu key dikompromikan.

Meskipun tidak setiap pesan, perlindungan yang diberikan tetap sangat tangguh. Jika seorang penyerang berhasil mencuri satu key, mereka hanya bisa mengakses maksimal sekitar 50 pesan.

Setelah itu, sistem akan otomatis memperbarui key pasca-kuantumnya. Percakapan “sembuh” dan melanjutkan dengan pertahanan segar.

Desain ini mencerminkan pemahaman mendalam tentang kebutuhan security di dunia nyata. Kesempurnaan teoretis sering kali harus beradaptasi dengan batasan praktis.

Yang menarik, key ECDH klasik tetap diperbarui dengan setiap respons. Lapisan keamanan berbasis elliptic curve ini terus aktif dan dinamis.

Hanya komponen pasca-kuantum yang diperbarui secara periodik. Pendekatan hybrid ini memberikan perlindungan ganda tanpa mengorbankan kinerja.

Perusahaan pengembang juga menyediakan fleksibilitas untuk masa depan. Melalui pembaruan software, frekuensi rekeying dapat ditingkatkan jika diperlukan.

Perubahan seperti ini bisa dilakukan sebagai respons terhadap perkembangan ancaman atau peningkatan infrastruktur.

Dalam praktiknya, interval 50 pesan berarti pembaruan terjadi cukup sering. Untuk percakapan sehari-hari, key akan diperbarui beberapa kali dalam satu sesi chat.

Bahkan untuk percakapan yang sangat aktif, perlindungan diperbarui setiap beberapa menit. Ini menciptakan penghalang bergerak yang sulit diikuti oleh pihak tak diundang.

Mekanisme ini memastikan bahwa baik computers klasik today maupun computers kuantum masa depan menghadapi tantangan terus berubah. Mereka harus memecahkan bukan satu, tetapi serangkaian key yang berbeda.

Dengan demikian, protocol ini mencapai tujuannya: membatasi kerusakan secara signifikan sambil tetap praktis untuk digunakan miliaran orang setiap hari.

Diverifikasi Secara Matematis: Bukti Formal Keamanan PQ3

Klaim keamanan yang luar biasa membutuhkan bukti yang sama luar biasanya. Dalam dunia cryptography, klaim dari pengembang saja tidak cukup.

Setiap protocol baru harus melalui uji ketat oleh komunitas ilmiah independen. Proses ini memastikan tidak ada celah logis yang tersembunyi.

Protokol yang dibahas telah menjalani tinjauan ekstensif dari Apple dan pakar terkemuka dunia. Dua tim ahli kriptografi melakukan analisis mendalam dengan metode berbeda.

Hasilnya memberikan keyakinan bahwa desainnya benar-benar solid. Mari kita lihat dua pendekatan verifikasi formal ini.

Analisis Game-Based Proof oleh Douglas Stebila

Profesor Douglas Stebila dari University of Waterloo memimpin analisis pertama. Fokusnya adalah pada bukti berbasis game atau reduksi.

Teknik ini mendefinisikan serangkaian “permainan” logis. Setiap game mewakili skenario serangan yang berbeda terhadap sistem.

Tujuannya adalah menunjukkan bahwa memecahkan protocol ini setidaknya sama sulitnya dengan memecahkan algoritma intinya. Algoritma itu seperti ECDH atau Kyber.

Jika algoritma dasar dianggap aman, maka protocol yang dibangun di atasnya juga aman. Analisis ini mempertimbangkan penyerang dengan computers klasik dan kuantum.

Kesimpulannya, sistem memberikan kerahasiaan bahkan jika beberapa kunci dikompromikan. Perlindungannya bekerja dalam berbagai state ancaman.

Verifikasi Simbolik dengan Tamarin Prover oleh David Basin

Tim kedua dipimpin oleh Profesor David Basin dari ETH Zürich. Beliau adalah salah satu penemu alat verifikasi formal bernama Tamarin Prover.

Mereka menggunakan metode evaluasi simbolik. Pertama, mereka membuat model matematika formal dari seluruh protocol.

Kemudian, mereka mendefinisikan spesifikasi properti keamanan yang diinginkan. Alat software canggih kemudian secara otomatis memeriksa dan membuktikan model tersebut.

Proses ini memberikan tingkat kepastian yang sangat tinggi. Mesin membuktikan bahwa tidak ada jalur serangan yang lolos dari logika model.

Hasil verifikasi sangat konkret. Dengan tidak adanya pengirim atau penerima yang dikompromikan, semua kunci dan pesan yang dikirim adalah rahasia.

Lebih lanjut, kompromi dapat ditoleransi dalam arti yang terdefinisi dengan baik. Efek dari sebuah kebocoran terhadap kerahasiaan data terbatas dalam waktu dan dampaknya.

Ini selaras dengan mekanisme rekeying yang membatasi kerusakan. Verifikasi formal mengonfirmasi bahwa desainnya berfungsi seperti yang dijanjikan.

| Aspek | Analisis Game-Based Proof (Stebila) | Verifikasi Simbolik (Basin) |

|---|---|---|

| Metode Inti | Reduksi: Membandingkan kesulitan memecahkan protokol dengan kesulitan memecahkan algoritma primitifnya. | Pemodelan Formal & Pembuktian Mesin: Membuat model matematika sistem dan membuktikan properti keamanan secara simbolik. |

| Fokus Analisis | Kekuatan kriptografi relatif terhadap fondasi algoritmiknya. | Kebenaran logis dari seluruh alur protokol terhadap spesifikasi keamanan. |

| Alat/Teknik | Penalaran matematika manual dan terstruktur. | Tamarin Prover (alat verifikasi protokol keamanan otomatis). |

| Hasil Utama | Protokol memberikan kerahasiaan di bawah asumsi bahwa ECDH dan Kyber aman. | Semua pesan rahasia jika pihak tidak dikompromikan; efek kompromi terbatas dan terdefinisi. |

| Tingkat Kepastian | Tinggi, berdasarkan pada asumsi kriptografi yang diterima. | Sangat Tinggi, karena diperiksa secara komputasi tanpa celah penalaran manusia. |

Verifikasi formal dianggap standar emas dalam dunia kriptografi. Ini adalah praktik terbaik untuk memastikan keamanan sebuah desain.

Proses ini memberikan jaminan kuat bahkan dalam lingkungan adverserial yang ketat. Ancaman dari quantum computing pun telah dipertimbangkan dalam model ini.

Tinjauan eksternal oleh ahli independen memberikan keyakinan ekstra. Klaim tentang platform pesan yang aman tidak lagi sekadar marketing.

Klaim tersebut kini didukung oleh bukti matematis yang dapat dipertanggungjawabkan. Inilah yang membedakan terobosan ini dari sekadar changes biasa.

Setiap pengguna dapat lebih percaya diri. Percakapan mereka dilindungi oleh protocol yang telah lulus uji paling ketat di dunia akademik.

PQ3 vs Signal: Siapa yang Lebih Unggul?

Mana yang lebih unggul dalam melindungi rahasia kita dari ancaman masa depan? Pertanyaan ini mengemuka ketika membandingkan dua raksasa keamanan pesan.

Signal telah lama dianggap pionir dengan protokol Double Ratchet-nya. Pembaruan terbaru dari Apple juga dibangun di atas fondasi yang sama ini.

Keduanya berbagi DNA keamanan yang kuat. Namun, pendekatan mereka terhadap ancaman komputer kuantum dan authentication mulai berbeda.

Perbedaan ini menciptakan trade-off yang menarik. Mari kita lihat lebih dekat untuk memahami pilihan yang dibuat oleh masing-masing platform.

Proteksi Quantum Hanya di Awal vs. Berkelanjutan

Signal adalah yang pertama memperkenalkan perlindungan pasca-kuantum melalui PQXDH. Ini adalah langkah besar beberapa years yang lalu.

Namun, proteksi ini hanya aktif pada tahap awal percakapan. Saat dua perangkat memulai chat, kunci dijamin aman dari serangan kuantum.

Setelah percakapan berjalan, sistem kembali menggunakan kriptografi klasik. Tidak ada pembaruan kunci pasca-kuantum selama percakapan berlangsung.

Protokol terbaru Apple mengambil pendekatan berbeda. Ia menambahkan lapisan pasca-kuantum tidak hanya di awal.

Perlindungan ini juga berlanjut selama percakapan melalui mekanisme rekeying. Kunci diperbarui secara periodik, sekitar setiap 50 pesan.

Perbedaan ini berdampak pada post-compromise security (PCS). PCS adalah kemampuan sistem untuk “sembuh” setelah kunci dikompromikan.

Signal memberikan PCS yang kuat terhadap computer klasik. Namun, PCS terhadap ancaman kuantum hanya bertahan selama kunci awal tidak bocor.

Sebaliknya, protokol baru Apple mencapai PCS pasca-kuantum. Bahkan jika sebuah kunci dicuri, kerusakan dibatasi dan percakapan cepat pulih dengan kunci baru yang tahan kuantum.

Ini adalah peningkatan dari Level 2 ke Level 3 keamanan. Perlindungan menjadi berkelanjutan, bukan sekali saja.

Signature vs MAC: Pertimbangan Anonimitas dan Keamanan

Perbedaan mendasar lainnya terletak pada metode verifikasi pesan. Ini menyangkut authentication dan privacy.

Signal menggunakan Message Authentication Codes (MAC). Ini seperti segel rahasia yang membuktikan keaslian message tanpa mengungkapkan identitas pengirim secara pasti.

Pendekatan MAC memberikan sifat repudiation. Penerima tidak bisa membuktikan ke pihak ketiga siapa yang mengirim pesan tertentu.

Ini menambah lapisan anonimitas. Signal juga secara aktif menghapus metadata untuk melindungi privacy pengguna.

Apple memilih jalan yang berbeda. Mereka menggunakan tanda tangan digital (signature) statis untuk otentikasi.

Tanda tangan ini secara kriptografis mengikat pesan dengan identitas pengirim. Ini memberikan authentication yang sangat kuat.

Namun, ini berarti hilangnya sifat repudiation. Alasan Apple terkait dengan kepercayaan mereka pada perangkat keras sendiri.

Kunci untuk tanda tangan statis ini disimpan di Secure Enclave. Chip khusus ini dianggap lebih aman daripada penyimpanan di tingkat aplikasi.

Apple percaya ekosistem tertutup mereka melindungi pengguna terdaftar. Fokusnya adalah memastikan setiap pesan benar-benar dari orang yang diklaim.

Berikut adalah tabel perbandingan singkat kedua pendekatan:

| Aspek | Signal | Protokol Terbaru Apple (PQ3) |

|---|---|---|

| Proteksi Pasca-Kuantum | Hanya pada inisiasi percakapan (PQXDH). | Pada inisiasi dan berkelanjutan (rekeying periodik). |

| Post-Compromise Security (PCS) terhadap Kuantum | Terbatas; bergantung pada keamanan kunci awal. | Kuat; sistem menyembuhkan diri dengan kunci baru tahan kuantum. |

| Metode Otentikasi Pesan | Message Authentication Codes (MAC). | Tanda Tangan Digital (Digital Signature). |

| Repudiasi / Penyangkalan | Mungkin (memberikan anonimitas). | Tidak mungkin (autentikasi kuat). |

| Penyimpanan Kunci Otentikasi | Di tingkat aplikasi. | Di Secure Enclave perangkat keras. |

| Fokus Privasi Tambahan | Penghapusan metadata aktif. | Perlindungan dalam ekosistem tertutup yang terverifikasi. |

Kesimpulannya, kedua platform ini sangat aman. Signal tetap menjadi pilihan utama bagi mereka yang sangat menghargai anonimitas dan privasi metadata.

Protokol terbaru dari Apple membawa perlindungan kuantum ke level yang lebih berkelanjutan. Ia menawarkan jaminan authentication yang sangat kuat dalam ekosistemnya.

Pilihan terbaik bergantung pada prioritas pribadi Anda. Apakah itu anonimitas atau jaminan keaslian yang terus diperbarui untuk masa depan.

Kapan Bisa Dinikmati? Jadwal Rilis dan Penerapan Bertahap

Kabar baik untuk pengguna setia! Perlindungan privacy terbaru sudah di depan mata.

Dukungan untuk protokol keamanan mutakhir ini akan mulai menyapa perangkat Anda. Peluncurannya beriringan dengan rilis publik software sistem operasi terbaru Apple.

Versi yang dimaksud adalah iOS 17.4, iPadOS 17.4, macOS 14.4, dan watchOS 10.4. Jika perangkat Anda kompatibel, segeralah melakukan update.

Fitur ini bukanlah sesuatu yang masih jauh. Ia sudah tersedia dalam pratinjau pengembang dan rilis beta yang sesuai.

Artinya, pengujian ekstensif telah berlangsung untuk memastikan kestabilannya. Komunitas pengembang telah mencoba dan memberikan umpan balik.

Bagi Anda pengguna biasa, prosesnya akan sangat mulus. Percakapan antara dua perangkat yang sudah mendukung protokol baru akan otomatis ditingkatkan.

Peningkatan ke enkripsi pasca-kuantum terjadi secara transparan di latar belakang. Anda tidak perlu menekan tombol khusus atau mengubah pengaturan.

Apple memiliki rencana yang jelas untuk tahun ini. Setelah mendapatkan pengalaman operasional dengan skala global yang masif, protokol lama akan sepenuhnya digantikan.

Penggantian ini akan berlaku untuk semua percakapan yang didukung sebelum akhir 2024. Ini selaras dengan komitmen yang diumumkan perusahaan pada Februari 2024.

Saat itu, Apple berjanji untuk mengamankan layanan messaging-nya dengan post-quantum cryptography sebelum akhir tahun. Janji itu kini sedang diwujudkan langkah demi langkah.

Lalu, apa yang perlu Anda lakukan today?

- Perbarui Perangkat: Pastikan iPhone, iPad, Mac, atau Apple Watch Anda menjalankan versi software terbaru. Manfaat ini datang gratis sebagai bagian dari komitmen berkelanjutan terhadap privacy.

- Bersabar Secara Alami: Penerapan bertahap adalah standar emas untuk layanan berskala miliaran pengguna. Ini memastikan stabilitas network dan system secara keseluruhan.

- Nikmati Perlindungan Tambahan: Setelah di-update, setiap message baru Anda akan mendapatkan fondasi keamanan yang lebih teguh. Perlindungan berjalan otomatis.

Pendekatan bertahap ini mirip dengan strategi yang digunakan untuk memperkenalkan technology besar lainnya. Sebuah analisis dari Cloud Security Alliance menjelaskan bahwa penerapan perlahan memungkinkan pemantauan ketat dan penyesuaian jika diperlukan.

Dalam beberapa bulan ke depan, Anda akan melihat perlindungan ini menjadi standar baru. Ini adalah investasi keamanan yang akan melindungi percakapan Anda untuk years mendatang.

Jadi, jangan ragu untuk meng-update perangkat. Sambutlah era baru encryption yang lebih tangguh dan siap menghadapi masa depan.

Apa Artinya Bagi Pengguna Indonesia? Privasi yang Lebih Teguh

Apa arti semua teknologi mutakhir ini bagi kita yang tinggal di Indonesia? Jawabannya terletak pada privasi yang tak tergoyahkan untuk percakapan digital sehari-hari.

Pembaruan keamanan ini diterjemahkan menjadi perlindungan praktis yang langsung terasa. Bukan hanya untuk ahli teknologi, tetapi untuk setiap pengguna yang peduli dengan rahasia pribadinya.

Masa Depan Bebas dari Ketakutan “Disadap”

Ancaman “harvest now, decrypt later” atau “panen sekarang, dekripsi nanti” sangat relevan di sini. Bayangkan percakapan sensitif tentang keuangan, kesehatan, atau urusan keluarga disimpan oleh pihak tak dikenal.

Mereka tidak bisa membacanya today, tetapi menyimpannya untuk years mendatang. Menunggu saatnya technology pemecah kode yang cukup canggih tersedia.

Dengan protokol terbaru, skenario menakutkan itu telah dihapuskan untuk pengguna layanan pesan ini. Encryption pasca-kuantum memastikan data percakapan Anda aman selamanya, bahkan dari computers masa depan.

Ini memberikan ketenangan pikiran yang nyata. Anda bisa berkomunikasi tentang topik apa pun tanpa rasa was-was akan penyadapan di masa depan.

Survei para ahli pada 2022 memberikan gambaran waktu. Lebih dari setengah pakar memperkirakan computer kuantum yang mampu memecahkan kriptografi saat ini mungkin muncul sekitar tahun 2037.

Badan keamanan seperti NSA pun bergerak. Mereka menargetkan penyelesaian migrasi ke sistem tahan kuantum sebelum 2033.

Bahkan, preferensi untuk vendor yang siap akan dimulai lebih awal, pada 2025. Garis waktu global ini menunjukkan keseriusan ancaman tersebut.

Dengan mengadopsi PQ3 sekarang, Apple berada jauh di depan kurva. Mereka melindungi pengguna years sebelum threat itu menjadi kenyataan.

Ini adalah investasi proaktif pada security digital Anda. Manfaatnya akan terasa untuk dekade-dekade mendatang.

Implikasinya luas bagi berbagai kelompok di Indonesia. Para aktivis dan jurnalis dapat berkomunikasi dengan lebih percaya diri.

Bisnis yang membahas strategi atau data klien mendapatkan lapisan perlindungan ekstra. Bahkan untuk percakapan pribadi keluarga, privasi menjadi lebih terjaga.

Pembaruan ini memperkuat posisi platform messaging tersebut sebagai pilihan yang aman di Indonesia. Keunggulan teknis diterjemahkan menjadi kepercayaan pengguna yang lebih besar.

Network percakapan yang digunakan sehari-hari kini memiliki fondasi yang jauh lebih teguh. Setiap message yang dikirim membawa jaminan tambahan.

Ini adalah langkah penting untuk memastikan privacy digital tetap utuh di era komputasi baru. Kita tidak lagi hanya bereaksi terhadap ancaman, tetapi membangun pertahanan sebelumnya.

Oleh karena itu, mari kita hargai nilai privasi yang lebih tangguh ini. Masa depan komunikasi kita bisa bebas dari ketakutan akan disadap oleh kekuatan komputasi apa pun.

Dengan fondasi kriptografi hybrid yang kuat, iMessage memberikan jaminan itu. Percakapan Anda hari ini akan tetap menjadi rahasia Anda di masa depan.

Kesimpulan

Masa depan privasi percakapan digital tampak lebih cerah berkat kemajuan teknologi ini. Pembaruan keamanan ini merupakan lompatan kuantum, menjadikan aplikasi pesan tersebut salah satu yang teraman di dunia.

Dengan mencapai Level 3 security, protokol baru secara efektif menghapus ancaman “panen sekarang, baca nanti” untuk semua data pengguna. Perlindungannya tangguh terhadap komputer kuantum masa depan.

Yang memberi keyakinan ekstra, semua klaim keamanan ini telah diverifikasi secara matematis oleh pakar kriptografi terkemuka. Ini bukan sekadar janji, tetapi bukti formal.

Peningkatan ini akan diterapkan otomatis dan gratis melalui pembaruan perangkat lunak terbaru. Bagi pengguna di Indonesia, ini adalah langkah konkret untuk percakapan yang lebih privat.

Dengan fondasi post-quantum cryptography yang kuat, setiap pesan Anda terlindungi untuk tahun-tahun mendatang. Inilah komitmen nyata terhadap keamanan dan privasi digital Anda.

➡️ Baca Juga: Youtuber Gaming Indonesia Reveal Gaji Dari Adsense Rp 50 Juta Sebulan Ini Caranya Tips

➡️ Baca Juga: Imlek 2026: Long Weekend Empat Hari di Februari